Bài 11: Cấu hình wireless controller để quản lý thiết bị phát sóng Forti-AP

-- oOo --

1/ Tổng quan

Cấu hình Fortigate wirless Controller bao gồm 3 thành phần chính (một tùy chọn):

- SSID (Service Set Identifier ~ Network name): Xác định một virtual wireless network interface, bao gồm cả các tùy chỉnh bảo mật. Một SSID có thể coi là một mạng wireless riêng, bất kể có bao nhiêu Aps đã được cung cấp. Tuy nhiên, nếu cần có thể tạo ra nhiều SSID để cung cấp nhiều dịch vụ hoặc đặc quyền cho các nhóm người dùng khác nhau. Mỗi SSID có một policy và sự xác thực riêng biệt. Mỗi radio trong một AP có thể hỗ trợ lên tới 8 SSID. SSID cần được định danh để clients có thể dễ lựa chọn và sử dụng. Mỗi SSID (wireless interface) được cấu hình sẽ có một field để định danh. Trong mục cấu hình quản lý AP bạn chọn mạng wireless bằng các giá trị của SSID. Trong phần Policy bạn chọn wireless interfaces bằng tên của SSID.

- Rogue AP (option): Khi trong vùng mạng của bạn xuất hiện vài APs có thể của hàng xóm, nó có thể gây ra lỗ hổng bảo mật với mạng của bạn nếu như các máy tính nối mạng có dây trong mạng nội bộ truy cập vào các mạng của các AP này. Với lựa chọn On – Wire Rogue AP Detection Technique, nó sẽ so sánh địa chỉ Mac của traffic đáng ngờ với các địa chỉ Mac trong mạng. Nếu các wireless traffic tới từ các AP không phải của Fortinet được thấy trong mạng wired thì AP đó bị coi là rogue (đáng ngờ). Quyết định về Aps nào bị cho là rogue được tạo ra trong Rogue AP monitor. Khi đã xác định một AP là một rogue ta có thể chặn nó lại. Để chặn các AP này, Fortigate Wifi Controller gửi các gói tin reset tới các AP này. Tiếp đến, địa chỉ Mac của rogue AP bị blocked trong các firewall policy. Ta lựa chọn hành động chặn trong Rogue AP monitor

- AP Profile: Định nghĩa các tùy chỉnh trong radio, như dải băng (vd 802.11g) và lựa chọn kênh. Tên trong AP Profile để SSID áp dụng vào nó. Quản lí APs có thể sử dụng các profile có sẵn hoặc hoặc có thể tạo các custom AP profile

- Managed Access Point: Đại diện cho local wireless Aps trong FortiWiFi và FortiAP, những thiết bị mà được Fortigate nhận ra. Có một Managed AP xác định cho mỗi một thiết bị AP. Một AP xác định có thể tự động tùy chỉnh các AP Profile hoặc chọn một custom AP Profile. Khi các tùy chọn trong các profile mặc định được sử dụng, Managed AP xác định chọn các SSID được mang trong AP.

2/ Cấu hình

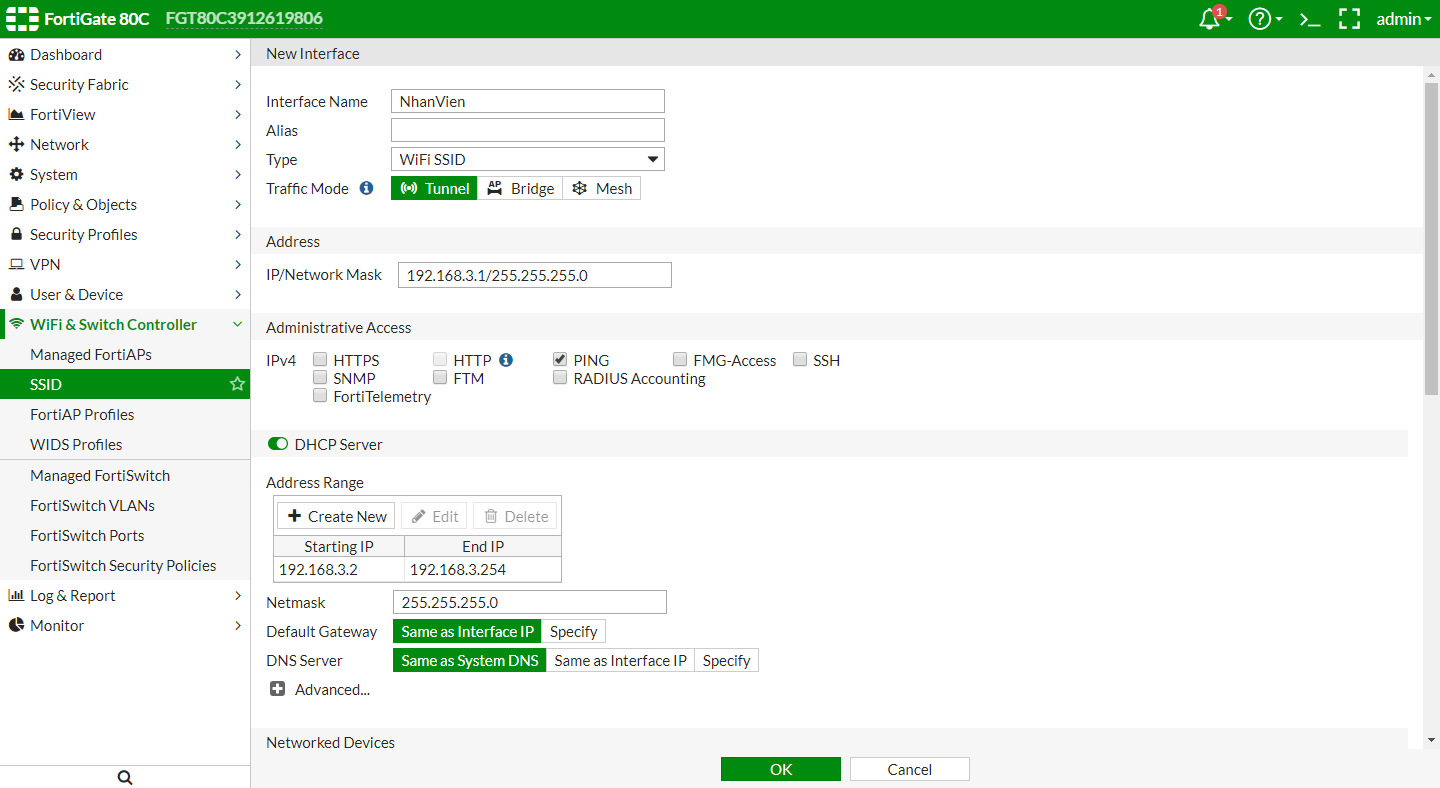

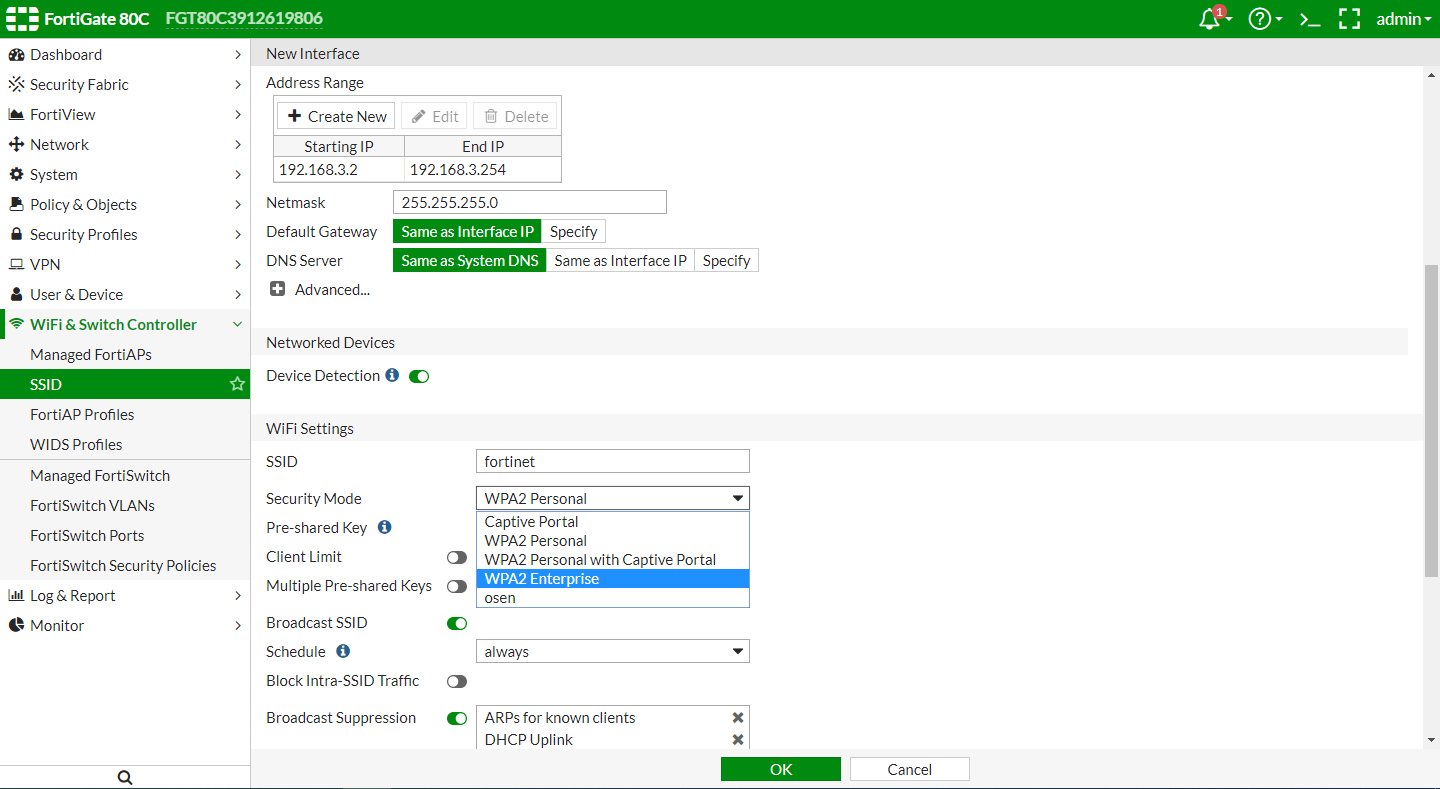

B1/ Tạo SSID

-> WiFi & Switch Controller -> SSID -> Create New -> SSID

Phần chọn Administrator Access để bảo mật chỉ nên chọn Ping để kiểm tra trạng thái, còn không cho truy cập vào.

+ Tạo DHCP Server: Tick chọn enable.

Trong phần này ta cũng có thể sử dụng tính năng Mac Filter, cho phép permit hay block user dựa vào Mac.

Trong phần lựa chọn Security Mode có 3 lựa chọn:

+ WPA/WPA2 – Personal:

- Chỉ yêu cầu preshared key đối với clients. Có thể tốt đối với một người hoặc một nhóm người được tin tưởng. Nhưng nếu số user tăng, sẽ là khó khăn khi phân phối key mới và mức độ nguy hiểm cho mạng cũng tăng lên.

+ WPA/WPA2 – Enterprise:

- User cần xác thực thông tin, được xác định thông qua một authentication server, thường là Radius. Hoặc FortiOS có thể chứng thực WPA – Enterprise user thông qua xây dựng các user group. User group này có thể bao gồm Radius server và có thể chọn user bằng Radius user group. Cái này có thể tạo ra Role – Based Access Control (RBAC).

+ Captive Portal:

- Bảo mật kết nối user tới một giao diện web portal định nghĩa trong Replacement Message. Để có thể vượt qua được web portal, user phải xách thực với Fortigate.

+ Block Intra – SSID Traffic:

- Enable nếu muốn ngăn cản các giao tiếp trực tiếp giữa các client trong mạng.

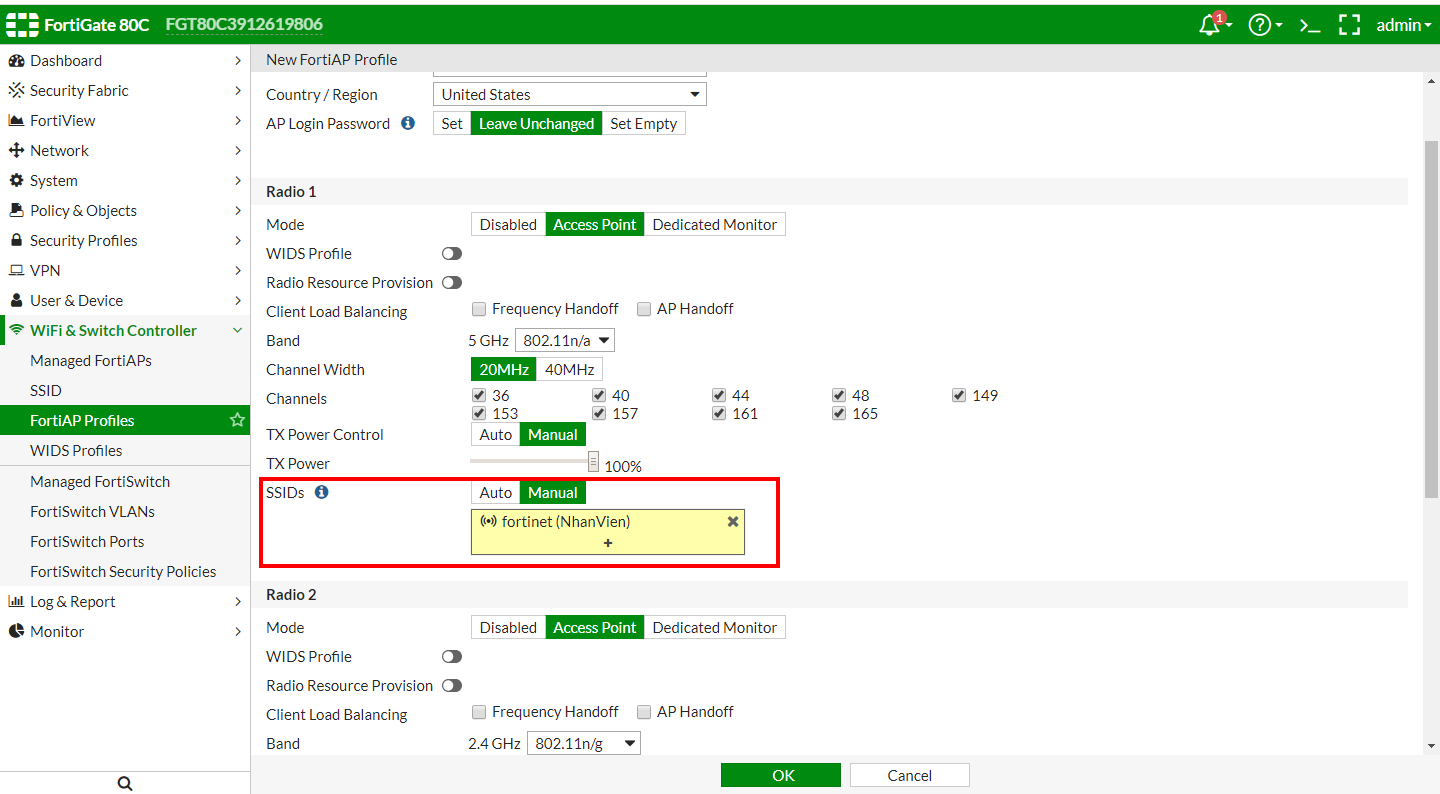

B2/ Tạo AP Profile hoặc sử dụng Profile có sẵn

-> WiFi & Switch Controller -> FortiAP Profiles -> Create New

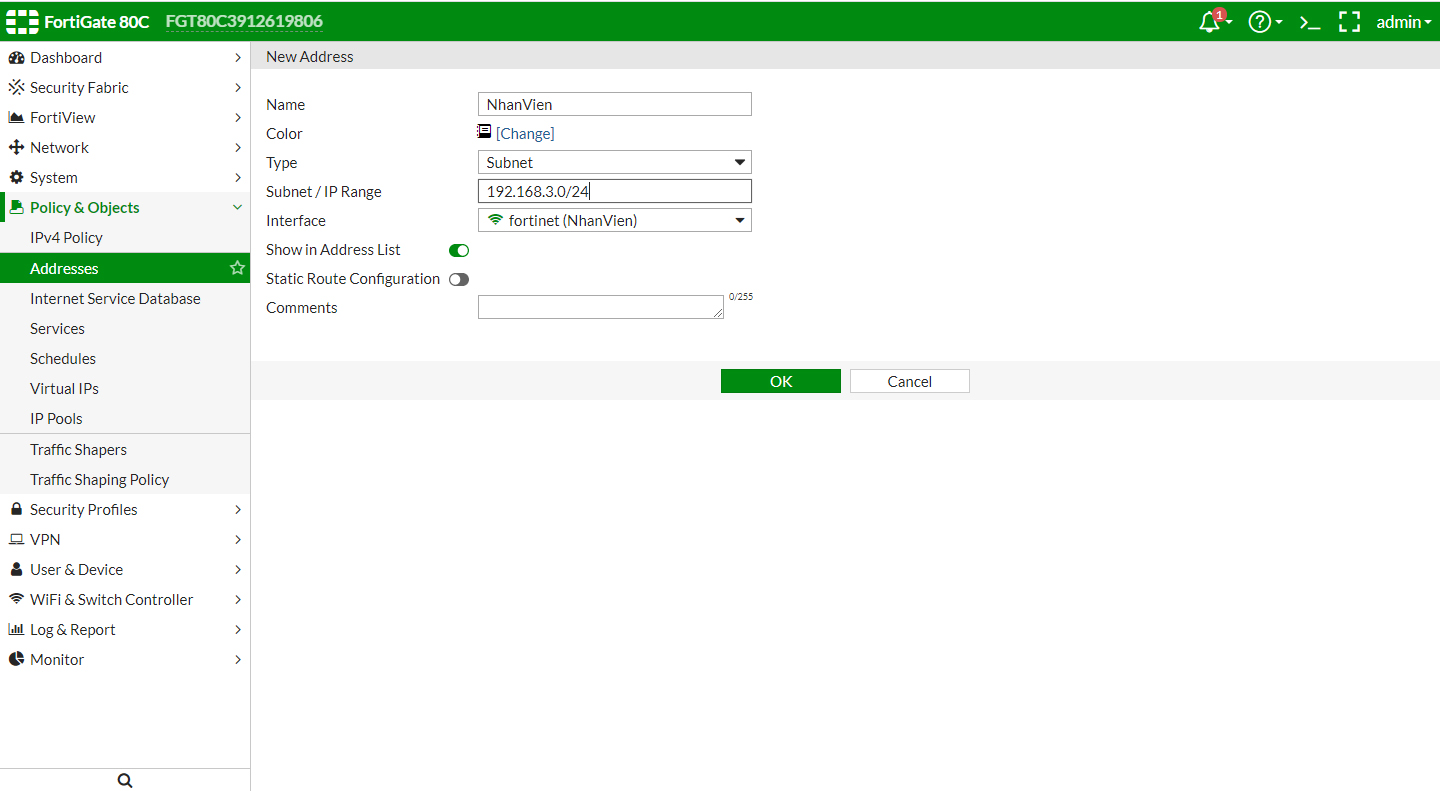

B3/ Tạo các Policy cho các SSID

- Đầu tiên tạo các Address: Policy & Objects -> Addresses -> Create New

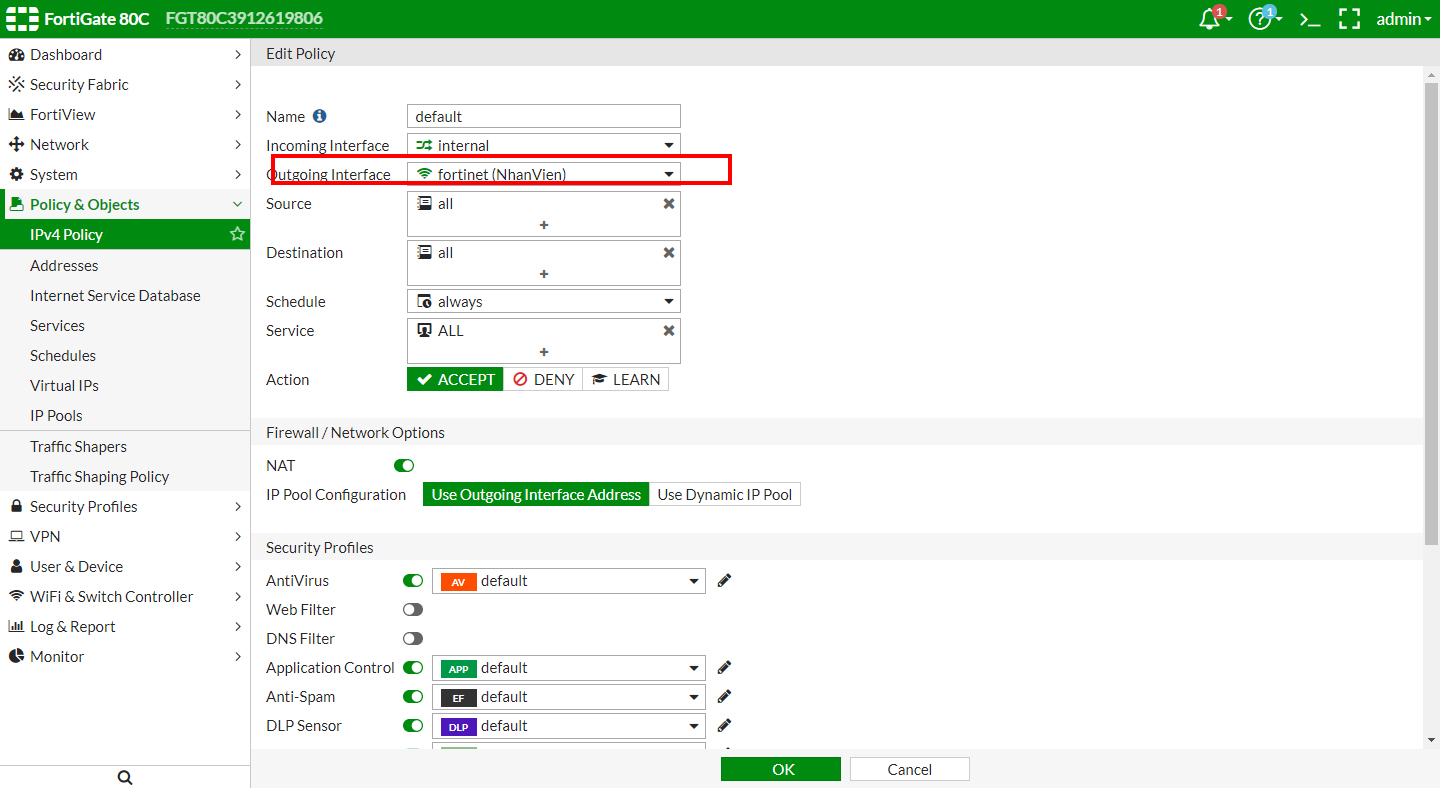

Add vào Policy

Bài 12: BYON: Bring Your Own Device